الوحدة الرابعة

أمن المعلومات والتشفير

Information Security and Crypotography

الفصل الثاني : أمن الإنترنت

يعتمد الأفراد والمؤسسات والحكومات على تكنولوجيا المعلومات والاتصالات بشكل واسع في شتى المجالات.

ما أدّى إلى انتسار البرامج والتطبيقات بشكل كبير منها : ماهو مجاني ومنها ما هو غير معروف المصدر ومنها ماهو مفتوح أي - يمكن استخدامه على أجهزة مختلفة - كما انتشرت البرامج المقرصنة والمعلومات الخاصة بكيفية اقتحام المواقع فكان لا بد من إيجاد وسائل تعمل على حماية ( الويب ) واحدّ من الاعتداءات والأخطار التي تهددها

أولاً : الاعتداءات الالكترونية على الويب

تتعرض المواقع الالكترونية لكثير من الاعتداءات التي لا يشعر بها المستخدم كونها غير مرئية ومن الامثلة على هذه الاعتداءات :

- الاعتداء الالكتروني على متصفح الانترنت Browsers Attack

- الاعتداء الالكتروني على البريد الالكترونيE-mail Attack

وفيما يأتي توضيح لكل منهما :

1 - الاعتداءات الالكترونية على متصفحات الانترنت

متصفح الانترنت

- برنامج ينقل المستخدم لصفحة ويب التي يريدها بمجرد كتابة العنوان URL والضغط على زر الذهاب فيمكّنه من مشاهدة معلومات الموقع المطلوب

يتعرض متصفحات الانترنت للكثير من الأخطار لأنها قابلة للتغيير دون ملاحظة ذلك من قبل المستخدم ويمكن ان يتم هذا الاعتداء من خلال

- الاعتداء عن طريق ( كود ) بسيط

يمكن اضافته إلى المتصفح و باستطاعته القراءة و النسخ وإعادة الارسال لأي شيء يقوم بإدخاله من قبل المستخدم ويتمثل التهديد بالقدرة عى الوصول للحسابات المالية والبيانات الحساسة الأخرى

- توجيه المستخدم لصفحة أخرى غير الصفحة التي يريدها

2 - الاعتداءات الالكترونية على البريد الالكتروني

تصل الكثير من الرسائل الالكترونية إلى البريد الالكتروني بعض هذه الرسائل مزيفة يسهل اكتشافه وبعضها الآخر اسُتخدم بطرق احترافية .

يحاول المعتدي التعامل مع الأشخاص قليلي الخبرة حيث يقدم عروض شراء بعض المنتجات بأسعار زهيدة أو رسائل تحمل عنوان كيف تصبح ثرياً وهذه الرسائل تحتوي روابط يتم الضغط عليها للحصول على مزيد من المعلومات وغيرها من الرسائل المزيفة والمضللة التي تحتاج إلى وعي من المستخدم

ثالثاً : تقنية تحويل العناوين الرقمية

هي التقنية التي تعمل على إخفاء العنوان الرقمي للجهاز في الشبكة الداخلية ليتوافق مع العنوان المعطى للشبكة ومن ثم فإن الجهاز الداخلي غير معروف بالنسبة إلى الجهات الخارجية وهذا يُسهم في حمايته من أي هجوم قد يُشن عليه بناءً على معرفة العناوين الرقمية

وهي إحدى الطرائق المستخدمة لحماية المعلومات من الاعتداءات الالكترونية

فكيف يتم ذلك ؟

1 - العناوين الرقمية الالكترونية IP Address

يرتبط ملايين الاشخاص عبر شبكة الانترنت بملايين الاجهزة ولكل جهاز حاسوب أو هاتف خلوي عنوان رقمي خاص به يميزه عن غيره يسمى

Internet Protocol Address ( IP Address )

أنواع عناوين الانترنت IP Address

- عنوان الانترنت IP4 :

يتكون من أربعة مقاطع يفصل بينها النقاط وكل مقطع من هذه المقاطع يتضمن رقماً من 0 – 255 كالمثال الآتي :

215 . 002 . 004 . 216

نظراً للتطور الهائل في أعداد مستخدمي الانترنت ظهرت الحاجة إلى عناوين الكترونية أكثر وطوّرت هذه العناوين لما يُسمّى بـــــ

- عنوان الانترنت IPV6

هو عنوان الانترنت الذي يستخدم ثمانية مقاطع بدل من أربعة مقاطع

ملاحظة : لكن أيضاً IPV6 لا يكفي لإتاحة عدد هائل من العناوين الرقمية ولحل هذه المشكلة أيضاً تم ايجاد ما يسمّى بـــ

- تقنية تحويل العناوين الرقمية ( Network Address Transition ( NAT

تتمتع أيانا (IANA) بالسلطة المسؤولة عن منح أرقام الانترنت المخصصة لإعطاء العناوين الرقمية للاجهزة على الانترنت وبسبب قلة أعداد هذه العناوين مقارنة بعدد المستخدمين فإنها تعطي الشبكة الداخلية عنواناً واحداً ( او مجموعة عناوين ) ويكون معروفاً لها عند التعامل في شبكة الانترنت

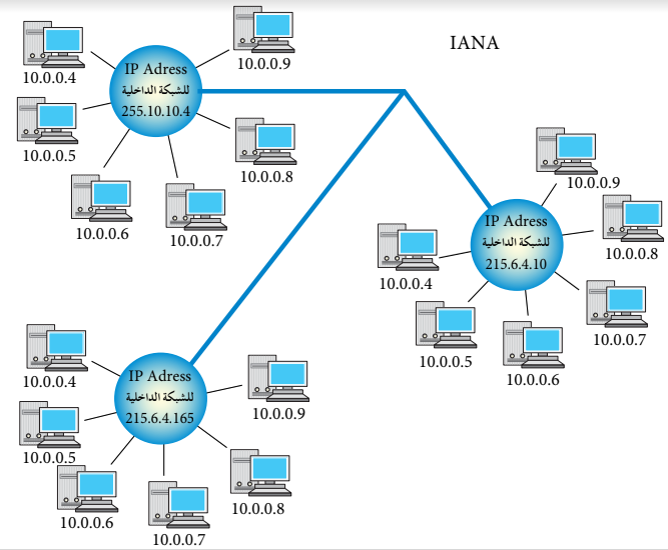

مثلا كالشكل الآتي

الشكل ( 4 - 2 ) العناوين الرقمية للشبكات والأجهزة

يبين الشكل ( 4 - 2) وجود ثلاث شبكات داخلية ، وكل شبكة مُنحت عنواناً خاصاً على الانترنت مختلفا عن العناوين الأخرى

مثلاً العنوان 255.10.10.4 هو لشبكة على الانترنت وهذا العنوان لا يمكن ان يُمنح لشبكة أخرى وكذلك الأمر بالنسبة للعنوانين 215.6.4.10 و 215.6.4.165

تُعطي الشبكة الداخلية كل جهاز داخل الشبكة عنواناً رقمياً لغرض الاستخدام الداخلي فقط ولا يعترف بهذا العنوان خارج الشبكة ، وهذا يعني أن العنوان الرقمي للجهاز داخل الشبكة كما في الشكل ( 4 - 2 )

يمكن ان يتكرر العنوان الرقمي للجهاز في أكثر من شبكة داخلية مثل العنوان 10.0.0.8 لكن العنوان الرقمي للشبكة الداخلية لن يتكرر

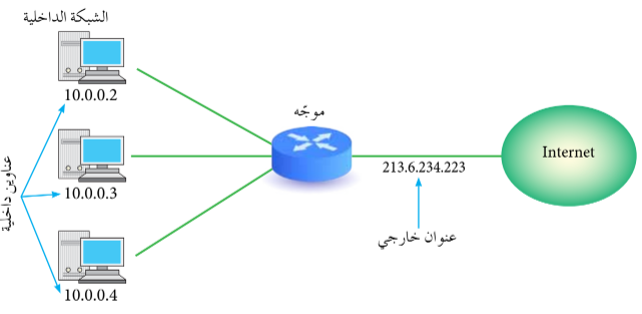

عند رغبة أحد الاجهزة بالتواصل مع جهاز خارج الشبكة الداخلية تقوم تقنية تحويل العناوين الرقمية NAT بتعديل العنوان الرقمي الخاص بالجهاز وذلك باستخدام جهاز وسيط إما موجه Router أو جدار نار Firewall

بحيث يحوّل الجهاز الوسيط ( الموجه أو الجدار الناري ) العنوان الرقمي الداخلي لعنوان رقمي خارجي و يسجل ضمن سجل متابعة خاص

يتم التواصل مع الجهاز الهدف في الشبكة الأخرى عن طريق هذا الرقم الخارجي على أنه العنوان الخاص بالجهاز المرسل وعندما يقوم الجهاز الهدف بالرد على رسالة الجهاز المرسل تصل إلى الجهاز الوسيط الذي يحوّل العنوان الرقمي الخارجي إلى عنوان داخلي من خلال سجل المتابعة لديه

كما في الشكل ( 4 - 3 )

الشكل ( 4 - 3 ) تقنية تحويل العناوين الرقمية

3 - آلية عمل تقنية تحويل العناوين الرقمية

تعمل تقنية تحويل العناوين الرقمية بعدة آليات منها :

- النمط الثابت للتحويل :

في هذا النمط يتم تخصيص عنوان رقمي خارجي لكل جهاز داخلي وهو عنوان ثابت لا يتغير

- النمط المتغير للتحويل :

في هذا النمط يكون لدى الجهاز الوسيط عدد محدود من العناوين الخارجية ولكنها غير كافية لعدد الأجهزة في الشبكة وهذه العناوين يجب أن تبقى متاحة لجميع الأجهزة على الشبكة وعند رغبة أحد الأجهزة بالتراسل خارجياً فإنه يتاصل مع الجهاز الوسيط الذي يعطيه عنواناً خارجياً مؤقتاً لحين انتهاء عملية التراسل

ويُعدّ هذا العنوان عنواناً رقمياً خاصاً بالجهاز و عند انتهاء عملية التراسل يفقد الجهاز الداخلي هذا العنوان

ويصبح العنوان متاحاً للتراسل مرة أخرى . وعند رغبة الجهاز نفسه بالتراسل مرة أخرى وقد يُعطي عنواناً مختلفاً عن المرة السابقة وهذا ما يُفسّر اختلاف

IP Address للجهاز نفسه عند تراسله أكثر من مرة